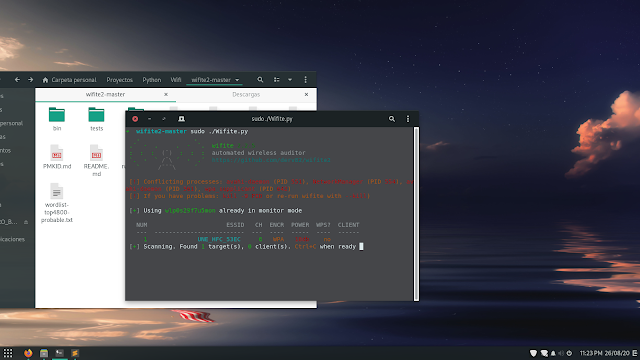

Ejecudando Wifite2 en Manjaro Os

Wifite: Es un script de Python para auditar redes inalámbricas.

Wifite ejecuta las herramientas de auditoría inalámbrica existentes por usted. ¡Deje de memorizar argumentos e interruptores de comandos!

Wifite está diseñado para utilizar todos los métodos conocidos para recuperar la contraseña de un punto de acceso inalámbrico (enrutador).

Estos métodos incluyen:

WPS: el ataque de Pixie-Dust sin conexión

WPS: el ataque de PIN de fuerza bruta en línea

WPA: el crack sin conexión WPA Handshake Capture +.

WPA: El crack sin conexión PMKID Hash Capture +.

WEP: varios ataques conocidos contra WEP, que incluyen fragmentación, chop-chop, aireplay, etc.

Sistemas operativos compatibles

está diseñado específicamente para la última versión de Kali Linux. ParrotSec y WiFiSlax

Herramientas necesarias

- python: Wifite es compatible con python2 y python3.

- iwconfig: para identificar dispositivos inalámbricos que ya están en modo monitor.

- ifconfig: para iniciar / detener dispositivos inalámbricos.

- Suite Aircrack-ng, incluye:

- airmon-ng: para enumerar y habilitar el modo monitor en dispositivos inalámbricos.

- aircrack-ng: para descifrar archivos .cap WEP y capturas de protocolo de enlace WPA.

- aireplay-ng: para borrar puntos de acceso, reproducir archivos de captura, varios ataques WEP.

- airodump-ng: para escaneo de destino y generación de archivos de captura.

- packetforge-ng: para falsificar archivos de captura.

- tshark: para detectar redes WPS e inspeccionar archivos de captura de protocolo de enlace.

- reaver: para WPS Pixie-Dust y ataques de fuerza bruta.

Nota: La herramienta de lavado de Reaver se puede utilizar para detectar redes WPS si no se encuentra tshark. - bully: para WPS Pixie-Dust y ataques de fuerza bruta.

Alternativa a Reaver. Especifique --bully para usar Bully en lugar de Reaver. Bully también se usa para buscar PSK si reaver no puede después de descifrar el PIN de WPS. - coWPAtty: para detectar capturas de apretón de manos.

- pyrit: para detectar capturas de apretón de manos.

- hashcat: para descifrar hashes PMKID.

- hcxdumptool: para capturar hashes de PMKID.

- hcxpcaptool: para convertir capturas de paquetes PMKID al formato hashcat.

Ejecutar (Reprositorio Original)

git clone https://github.com/derv82/wifite2.git

cd wifite2

sudo ./Wifite.py

Al Ejecutar este Script en Manjaro os, presento problemas con alguna lineas de codigo

por lo que se realizaron unas modificaciones al codigo original

Estas son las modificaciones para que el script funcione sin error en Manjaro os

1. se agrego la linea 57 en el _main_.py : Color.pl('\n{!} {R}Required: aircrack-ng, wireshark-cli, reaver, bully, coWPatty, pyrit, hashcat {W}\n')

2. se agrego la linea 83 en el _main_.py: interface = '' en la cual se coloca la interfaz de red inalambrica

3. se agrego la linea 93 en el _main_.py: Airmon.stop(interface+'mon'), despues de finalizar los ataques esta detenie el modo monitor

4. se elimino la linea 73 del all.py: attacks.append(AttackPMKID(target)), debido a que se presenta problemas en crear el archivo temporal, por lo que se deshabilita el ataque --pmkid

Link del Repositorio: https://github.com/marto-nieto-g16/Wifite-Manjaro-Os

Comentarios

Publicar un comentario